Die ersten Schritte zum NSX-T Lab für die ersten Tests mit NSX-T.

Die letzten Tage war ein wenig mehr der Automation geschuldet, da aktuell Ansible sehr stark im Aufkommen ist. Dazu folgt dann noch der eine oder andere Beitrag. Da aber auch NSX-T in diesem Jahr ein ernstes Thema werden wird, gehts parallel los mit dem Aufbau eines NSX-T Labs.

Dabei halte ich mich an den Guide von Jim Streit, welcher er für NSX-T 2.3 veröffentlicht hatte: https://blogs.vmware.com/services-education-insights/files/2019/02/Nest-Lab-Tech-Doc-2.6.pdf

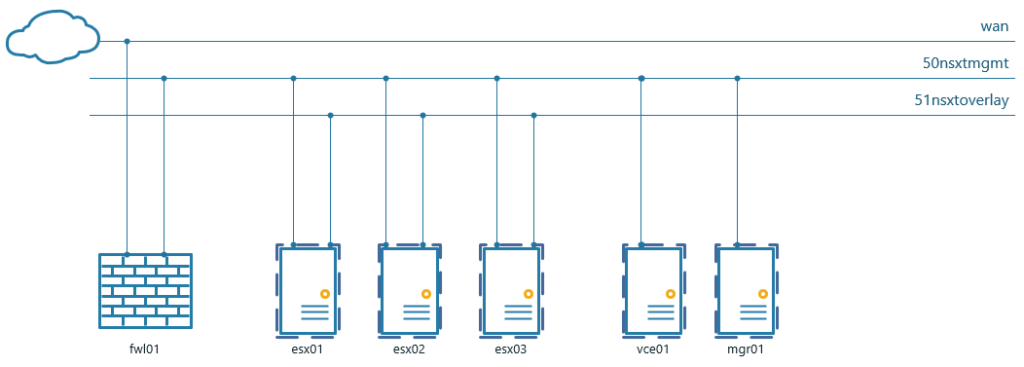

Die Grundzüge des Labs hat man in relativ kurzer Zeit am Start. Was habe ich aktuell gebaut:

- 1 Portgruppe, welche das gesamte Managment umfasst (Promiscuous Mode aktiv)

- 1 Portgruppe, welche als Overlay dienen soll (Promiscuous Mode aktiv)

- 1 Firewall mit opnsense, angeschlossen zwischen WAN und dem Managment

- 3 nested ESXi Server mit 2 vNICs, angeschlossen an Management und Overlay

- 1 vCenter Server, angeschlossen an Management

- 1 NSX Manager, angeschlossen an Management

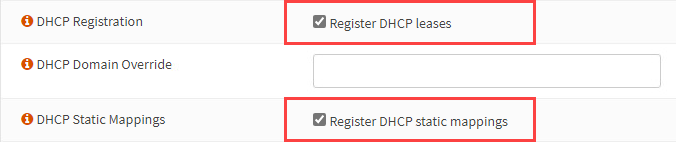

Was ich anders gemacht habe, ich nutze keinen Windows Server, sondern habe DNS und DHCP auf der opnsense eingerichtet. Dabei wird für jeden Server ein DHCP Static Mapping erstellt.

In Unbound wird konfiguriert, dass die DHCP Leases automatisch im DNS eingetragen werden.

Der Vorteil von opnsense, die Distribution ist ein fork von pfSense, aber mit wesentlich modernerem Auftritt und mit den Plugins hatte ich, im Gegensatz zur pfSense, nie ein Problem. Da die Firewall auch OpenSource ist, kann die Distribution ohne Lizenzkosten genutzt werden.

Das Backup ist auch fix gemacht und im Fall von einer neuen Installation ist die Firewall innerhalb weniger Minuten einsatzbereit.

Ein Lab soll ja möglichst einfach und schnell zur Hand sein, darum habe ich mich, wo möglich, für DHCP entschieden. Aber denk bitte nicht daran, sobald der ESXi im vCenter registriert wurde, danach die IPs anzupassen. Das vCenter merkt sich nämlich auch die IP Adresse und du würdest Verbindungsunterbrüche oder konstante getrennte Hosts auffinden, Da hilft dann nur noch entfernen aus dem vCenter und mit der neuen IP wieder einzubinden. Egal ob du die Hosts mit dem DNS Namen hinzugefügt hast.

Begonnen habe ich mit der Installation der ESXi. Die Config sehr einfach belassen:

- 2 CPUs

- 10 GB Memory

- 32 GB Storage

- 2 vNICs

Dann das Iso gemounted, die IP auf dem DHCP reserviert und dann durchinstalliert. So dass ich am Schluss 3 nested ESXi habe.

Danach folgte die Installation vom vCenter in der letzten Version 7.0.1 17491101. Positiv an der Version ist, der Installationsbug bei der 2 Phasenmethode wurde behoben.

In den letzten Versionen von 7.0.1 war es leider nicht möglich, die Appliance zu deployen und mit der 2. Phase aus dem entsprechenden Netz fertig zu stellen. Beim Speichern der Netzwerkkonfiguration lief die Installation in einen Fehler, da im PythonScript auf der Appliance das Setting falsch gemapped war. Man konnte das zwar manuell korrigieren, aber das ist nicht wirklich das, was man von VMware erwartet. Von daher, gut gemacht, dass das inzwischen korrigiert wurde.

Die Hosts wurden im vCenter angebunden und gleich aktualisiert.

Der Schluss machte das Deployment des NSX-T Managers. Das Ding ist wirklich riesig mit 8 GB und dauert auch so seine Zeit. Aber auch hier, das Deployment ist schnell und einfach.

Damit ist das Lab mit allem ausgestattet, was für NSX-T notwendig ist.

Im nächsten Part wird das vCenter angebunden als Compute Cluster für die Controller. Danach das Anbinden der ESXi Server und das Erstellen ders Overlays.