Nun trifft es auch NSX-T beim Zugriff auf LDAPS

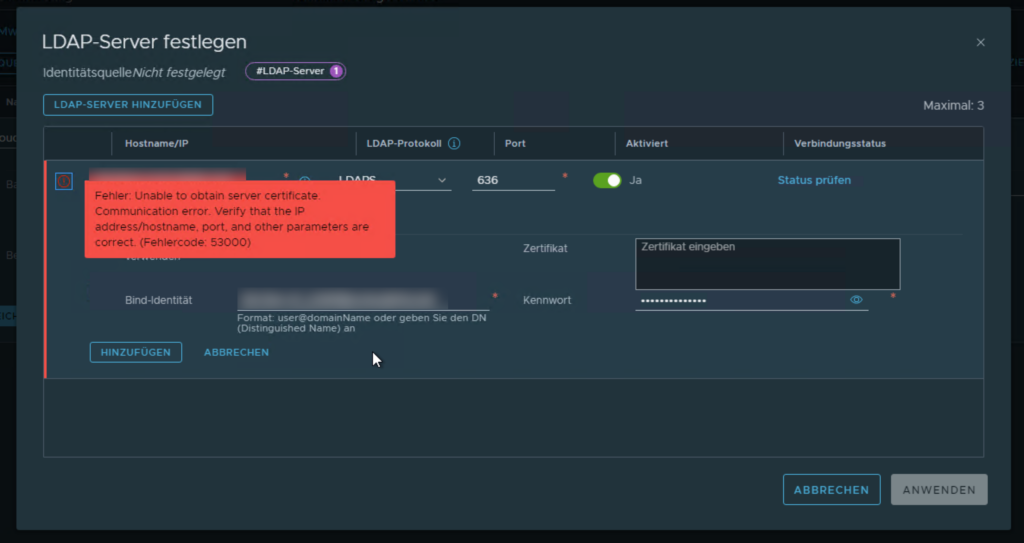

Nach der Installation von NSX 4.1.1 kam ich dazu, LDAPS einzurichten. Auf NSX 3.2 war das nie ein grosses Thema, aber in NSX 4.1.1 folgte eine Fehlermeldung, dass das Zertifikat nicht empfangen werden kann, man solle doch bitte Adresse, Hostname, Port und alle Parameter überprüfen

Das erinnerte mich sofort an die Thematik mit VRLI, VROPS, VCD… Wurden da wieder Cipher abgeschaltet?

In der Dokumentation fand man schon mal gar nichts, in den Release Notes ebenfalls nicht. Mit grep die ganze Appliance nach ldaps abgesucht. Nichts. Ein Kollege mit Zugriff auf das iKB von VMware fand dann die entscheidende Datei.

/usr/tanuki/conf/proton-tomcat-wrapper.confEin Blick in die Datei zeigt, das VMware nur noch 2 Cipher zulässt in 4.1.

cat /usr/tanuki/conf/proton-tomcat-wrapper.conf | grep cipher

wrapper.java.additional.50=-Djdk.tls.client.cipherSuites=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384In den älteren Versionen siehts so aus.

cat /usr/tanuki/conf/proton-tomcat-wrapper.conf | grep cipher

wrapper.java.additional.50=-Djdk.tls.client.cipherSuites=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_GCM_SHA384,TLS_RSA_WITH_AES_128_GCM_SHA256Hier musste für das LDAPS folgende Cipher hinzugefügt werden

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256Danach einen Reboot des Nodes und LDAPS kann angezogen werden.