Mit dem Upgrade auf 10.2.2 werden viele Cipher Methoden deaktiviert, die sich wieder aktivieren lassen.

Heute haben wir versucht, den VMware Cloud Director auf Version 10.2.2 zu aktualisieren. Das lief recht problemlos. Wie man das macht, dazu gibt es dann einen separaten Beitrag.

Nun soweit hat alles geklappt, aber die Anmeldung via LDAPS hat nicht mehr funktioniert. Anmelden mit dem lokalen Benutzer lief problemlos. Beim Prüfen des LDAPS Connectors kamen folgende Fehler zurück:

com.vmware.ssdc.backendbase.ldap.LdapException: javax.naming.CommunicationException: simple bind failed: ldaps.domain.net:636 [Root exception is javax.net.ssl.SSLException: Connection reset]

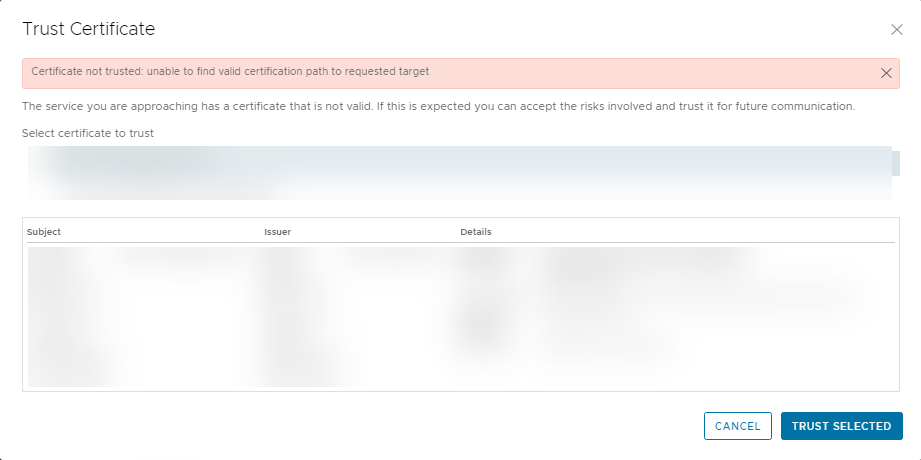

javax.naming.CommunicationException: simple bind failed: ldaps.domain.net:636 [Root exception is javax.net.ssl.SSLException: Connection reset]Beim Speichern des LDAPS Connectors erhalten wir folgende Meldung:

Wir haben dann mal geprüft, welche Protokolle aktiv sind auf den funktionierenden Zellen und der Zelle, welche nicht mehr mit dem LDAPS kommunizieren kann. TLSv1.2 eingerichtet, soweit alles super.

Nach einer kurzen Rückfrage bei VMware kam dann das entsprechende Feedback. Beim Versionswechsel von Version 10.2.1 nach 10.2.2 wurden bei den SSL-Übertragungen viele Cipher deaktiviert.

| VMware Cloud Director 10.2.1 | VMware Cloud Director 10.2.2 |

| * TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 | * TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| * TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 | * TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| * TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | * TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| * TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | * TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| * TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | |

| * TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 | |

| * TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 | |

| * TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | |

| * TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | |

| * TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | |

| * TLS_RSA_WITH_AES_256_GCM_SHA384 |

Nun können wir mal prüfen, ob überhaupt eine Verbindung vorhanden ist zum LDAPS (oder Active Directory)

curl -v ldaps.domain.net:636

* Rebuilt URL to: ldaps.domain.net:636/

* Trying 1.1.1.1...

* TCP_NODELAY set

* Connected to ldaps.domain.net (1.1.1.1) port 636 (#0)

> GET / HTTP/1.1

> Host: ldaps.domain.net:636

> User-Agent: curl/7.59.0

> Accept: */*

>

Sieht soweit gut aus, nun ein Blick ins Zertifikat

openssl s_client -connect ldaps.domain.net:636 >> /tmp/adsslcert.txt

less /tmp/adsslcert.txtNun sieht man im File, mit welchem Cipher gearbeitet wird und sieht entsprechend: ou, der ist gar nicht mehr wirklich dabei. Den wollen wir nun wieder aktivieren, wie das in der Version 10.2.1 war.

Zuerst prüfen wir mal, was wier aktuell haben.

/opt/vmware/vcloud-director/bin/cell-management-tool ciphers -l

* TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

* TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

Wir setzen nun die Cipher komplett zurück.

/opt/vmware/vcloud-director/bin/cell-management-tool ciphers -d

/opt/vmware/vcloud-director/bin/cell-management-tool ciphers -l

* TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

* TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

* TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

* TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

* TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

* TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

* TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

* TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

* TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

* TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

* TLS_RSA_WITH_AES_256_GCM_SHA384

* TLS_RSA_WITH_AES_128_GCM_SHA256

* TLS_RSA_WITH_AES_256_CBC_SHA256

* TLS_ECDH_RSA_WITH_AES_256_CBC_SHA

* TLS_RSA_WITH_AES_256_CBC_SHA

* TLS_RSA_WITH_AES_128_CBC_SHA256

* TLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA

* TLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA

* TLS_ECDH_RSA_WITH_AES_128_CBC_SHA

* TLS_RSA_WITH_AES_128_CBC_SHAUnd damit wir wieder Stand 10.2.1 erhalten, kommt folgender Befehl.

/opt/vmware/vcloud-director/bin/cell-management-tool ciphers -d TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_128_GCM_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDH_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA,TLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDH_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA

/opt/vmware/vcloud-director/bin/cell-management-tool ciphers -l

* TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

* TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

* TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

* TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

* TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

* TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

* TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

* TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

* TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

* TLS_RSA_WITH_AES_256_GCM_SHA384

Das wird nun auf allen Zellen gemacht und im Anschluss den VMware Cloud Director neu gestartet.

$VCLOUD_HOME/bin/cell-management-tool cell -u administrator -q true

$VCLOUD_HOME/bin/cell-management-tool cell -u administrator -m true

$VCLOUD_HOME/bin/cell-management-tool cell -u administrator -s

service vmware-vcd startUnd nun können wir wieder das Zertifikat bestätigen und auch LDAPS funkioniert wieder.